Un poco más entrado el mes de junio de lo que acostumbra, esta semana ha arrancado la WorldWide Developer Conference (WWDC) 2020 de Apple, por supuesto en circunstancias más que inusuales. Siendo la COVID-19 un problema todavía preocupante a medida que se acerca el ecuador del año, el tradicional evento de Apple será enteramente virtual, lo que nos concederá a todos un asiento preferente para seguir las novedades, los anuncios y los próximos avances en todas las plataformas de Apple. Entre ellos será de gran interés para empresas y equipos de seguridad la versión beta de la próxima versión de macOS. En esta publicación vamos a resumir los cambios más importantes anunciados hasta ahora en relación con la seguridad de macOS. Echemos un vistazo.

1. ¿Será su hardware compatible con macOS 11.0 Big Sur?

Para aprovechar los cambios que Big Sur ha introducido en macOS, lógicamente necesitará un hardware compatible de Apple. Hay siete líneas de productos compatibles con macOS Big Sur, y los primeros modelos admitidos datan de 2013:

- Mac Pro, 2013 and later

- MacBook Air, 2013 and later

- MacBook Pro, Late 2013 and later

- Mac Mini, 2014 and later

- iMac, 2014 and later

- MacBook, 2015 and later

- iMac Pro, 2017 and later

Repercusiones para las empresas

Es probable que el hardware más antiguo de su parque Mac ya esté sufriendo con el uso intensivo de recursos de Mojave y Catalina. La cuestión fundamental es cuántos de sus equipos macOS quiere actualizar antes de que se empiece a comercializar el hardware con procesadores ARM a finales de 2020 y a lo largo de 2021.

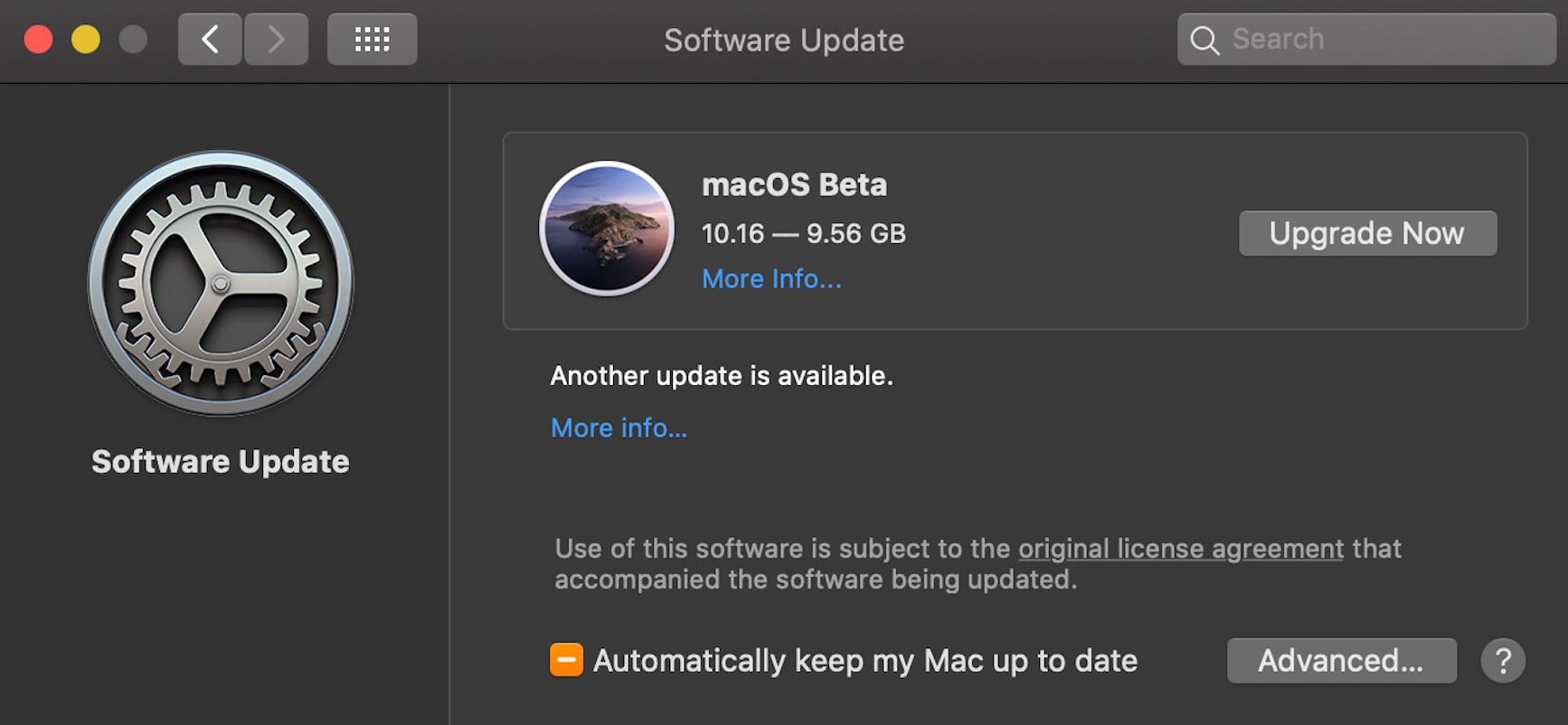

2. Big Sur: ¿macOS versión 10.16 o macOs versión 11.0?

La primera versión beta de macOS Big Sur tenía reservadas dos sorpresas importantes, si bien Apple las obvió el lunes en su presentación. La primera de ellas, señalada por perspicaces observadores, es que macOS 10.15 no será sustituido por macOS 10.16. En cambio, Apple ha dado por fin la última estocada a los 20 años de Mac OS X, no solo en el nombre, sino también en el número de versión: Big Sur será el primer macOS 11.0.

Repercusiones para las empresas

Aunque pequeño, este cambio tendrá consecuencias para numerosas empresas, como está descubriendo la propia Apple. Muchos flujos de trabajo corporativos se basan en secuencias de comandos (scripts) que comprueban el número de versión en el rango «10.x», y buena parte de estas secuencias dejarán de funcionar.

if [[ ${osvers_major} -ne 10 ]]; then

Es probable que incluso el propio software de Apple busque por decenas para comprobar si hay actualizaciones, además de que la primera beta se publicó con el número 10.16 (y posiblemente el resto también; de hecho, hay mucha documentación interna relativa a una versión «10.16»).

3. Condena aplazada para las kexts

Otra gran sorpresa: no se producirá la muerte anunciada de las extensiones del kernel (kexts), aunque desde luego Apple ha introducido suficientes escollos para que los desarrolladores y también los usuarios deseen abandonar las kexts lo antes posible y utilizar en su lugar las extensiones del sistema y DriverKit.

Sin embargo, las kexts siguen siendo una posibilidad abierta para empresas con dependencias importantes y Big Sur incluye una herramienta nueva, kmutil, para gestionar kexts y «colecciones de kexts» de carga, descarga y diagnóstico.

Repercusiones para las empresas

Las empresas podrán actualizar a macOS Big Sur sin miedo a perder funcionalidad en el software que dependa de extensiones del kernel. No obstante, es preciso señalar que ahora kmutil sustituye a kextutil y kextload, y que hay cambios y restricciones en su funcionamiento (consulte los detalles en la página man).

Apple ha dejado claro que no cejar en su empeño de alejar a los desarrolladores de las kexts y aconseja:

Los clientes de SentinelOne pueden tener la seguridad de que nuestro próximo agente para macOS 4.4 no utilizará kexts y será compatible con macOS 10.15 Catalina y macOS Big Sur.

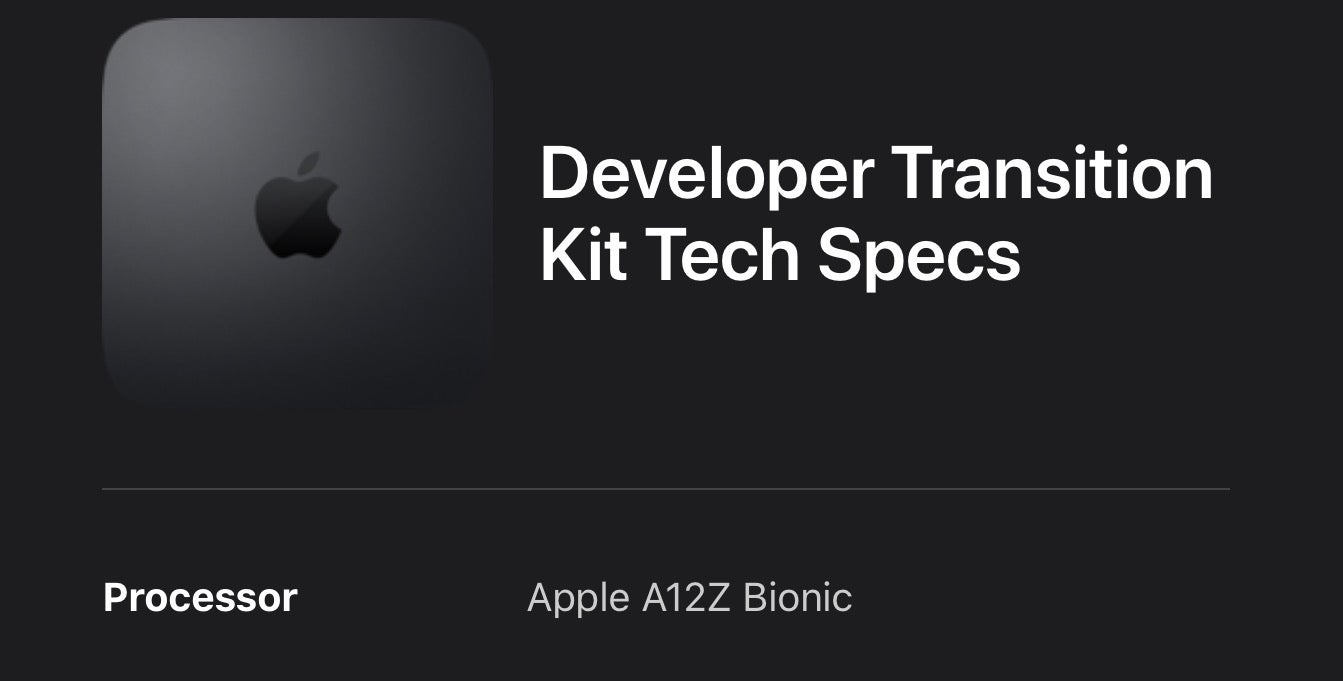

4. Compatibilidad con Rosetta 2, Apple Silicon y binarios Universal 2

Por supuesto, un gran cambio que sí se mencionó al final del discurso inaugural fue el que ya habían anunciado ampliamente los medios: el paso de Apple a un conjunto de chips, apodado «Apple Silicon» en la WWDC 2020, basado en ARM para macOS. Aunque de momento no hay hardware ARM disponible, sí se está distribuyendo un kit de transición para desarrolladores, el Developer Transition Kit, y Apple ya ha comunicado su intención de empezar a distribuir Mac ARM a finales de 2020.

Para facilitar la transición, Apple ha resucitado un viejo conocido de todos los que recuerdan el cambio de PowerPC a Intel: Rosetta. Reinventada como Rosetta 2, esta tecnología de capas de software posibilitará que algunas clases de programas compilados para la arquitectura Intel se ejecuten en dispositivos con procesador ARM.

Sin embargo, Rosetta 2 presenta un par de problemillas. En primer lugar, inevitablemente la conversión lleva tiempo y, por mucha optimización inteligente que se aplique, no cambiará el hecho de que algunas aplicaciones basadas en Rosetta 2 se iniciarán o se ejecutarán más despacio que si lo hicieran de forma nativa en la arquitectura Intel para la que fueron compiladas. Para intentar evitar este problema, Apple también ha introducido una nueva multiarquitectura, el formato binario universal (también conocido como «fat»), que permite a los desarrolladores integrar las aplicaciones macOS existentes para ejecutarlas de forma nativa en Apple Silicon. Con Xcode 12 o posteriores, los desarrolladores podrán crear un binario «fat» que contenga arquitecturas para ambas máquinas: no hará falta un Mac basado en ARM para compilar estos binarios universales.

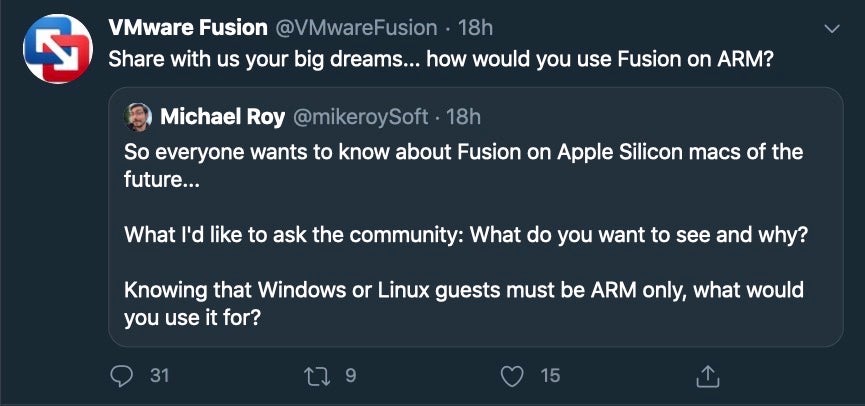

El segundo problema de Rosetta 2 es que no traduce todo el software compilado en arquitectura Intel a algo que pueda ejecutarse en Apple Silicon. En particular, no admite las extensiones del kernel ni el software de virtualización de Windows. Los que esperaban que Rosetta 2 «amnistiara» sus extensiones de kernel, tendrán que replantearse las cosas. No está claro qué futuro tendrán en macOS las máquinas virtuales Windows, aunque parece que al menos VMWare augura todavía alguna esperanza de que no esté todo perdido.

Repercusiones para las empresas

La anunciada transición a ARM, que Apple prevé materializar en dos años, no tendrá efectos empresariales inmediatos, pero a medio y largo plazo los equipos de TI tendrán que identificar qué aplicaciones pueden ejecutarse de forma nativa con binarios universales, cuáles funcionan con la conversión de Rosetta 2 y cuáles son sencillamente incompatibles.

Como ya hemos mencionado antes, quizá lo que más afectará a las empresas en este sentido es decidir cuándo actualizar el hardware y si es mejor para el negocio esperar al lanzamiento de los Mac ARM antes de hacer compras adicionales.

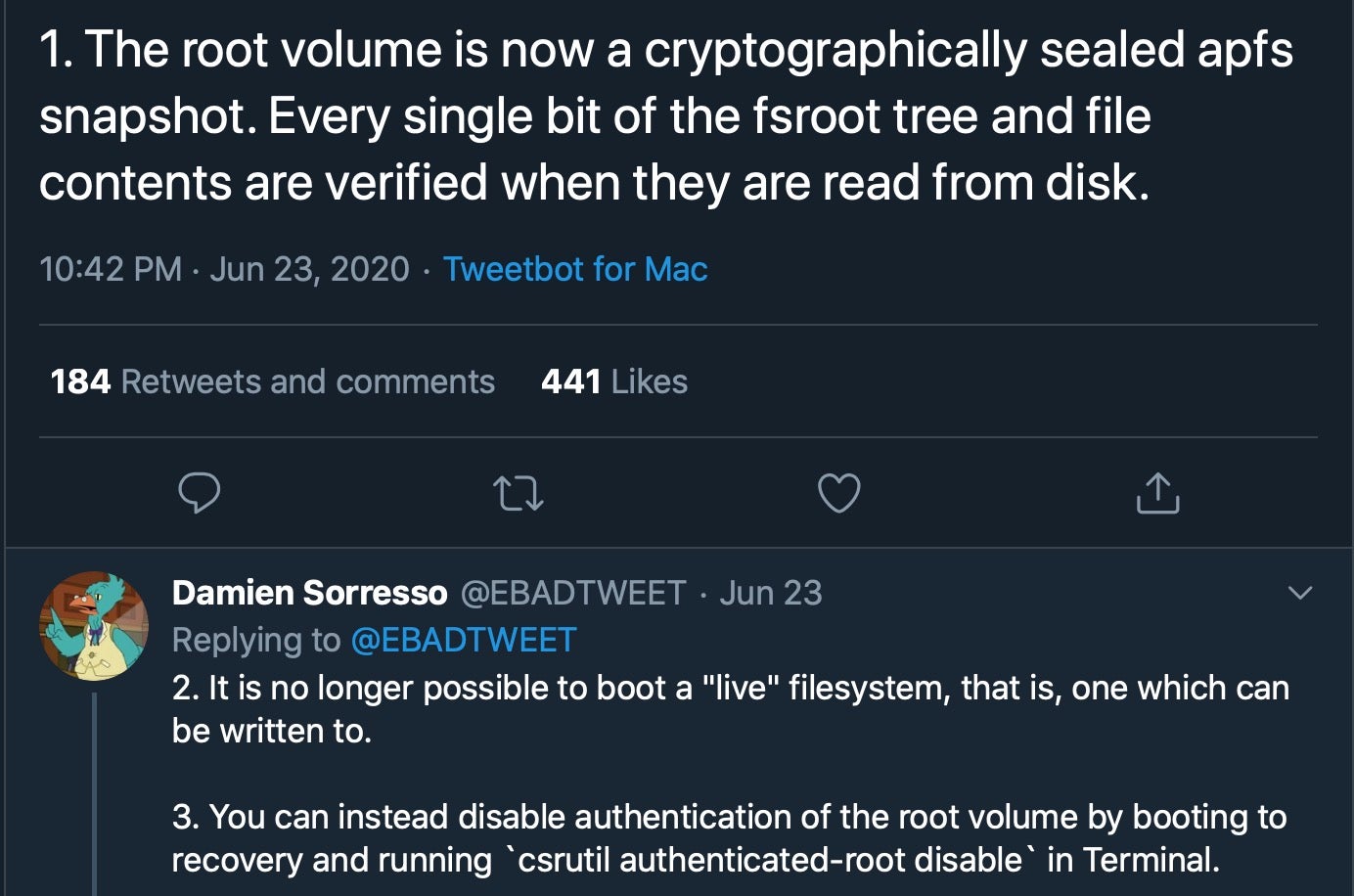

5. Volumen del sistema con firma criptográfica

Aparte de los grandes cambios que ya hemos descrito, hay otras novedades importantes que han recibido menos atención, entre ellas la introducción de la firma criptográfica en el volumen del sistema. En Catalina, Apple ya modificó la arquitectura para dividir el volumen raíz en dos, un volumen del sistema solo de lectura y un volumen de datos para todo lo demás.

Ahora, el volumen del sistema está aún más protegido con validación criptográfica para prevenir manipulaciones maliciosas y ataques offline.

Repercusiones para las empresas

La modificación del sistema ya estaba vedada desde que Apple introdujo la función System Integrity Protection en macOS El Capitan 10.11, por lo que este refuerzo de seguridad en el volumen del sistema no debería acarrear muchas dificultades para los equipos de TI y de seguridad.

Aun así, hay un par de consecuencias. Una es que, en macOS 11, FileVault ya no necesita cifrar el volumen del sistema en reposo. Si está activado, seguirá protegiendo el volumen de datos.

En segundo lugar, ya no se podrá arrancar una versión «live» del SO (es decir, un sistema de archivos modificable) desactivando System Integrity Protection. Sí será posible desactivar las protecciones y hacer modificaciones sin arrancar, pero las modificaciones en «vivo» han quedado descartadas en macOS 11.

6. Particularidades de las funciones de red

Vamos a agrupar aquí una serie de pequeños cambios observados en las funciones de red y el uso de Internet que podrían afectar a su seguridad o sus flujos de trabajo.

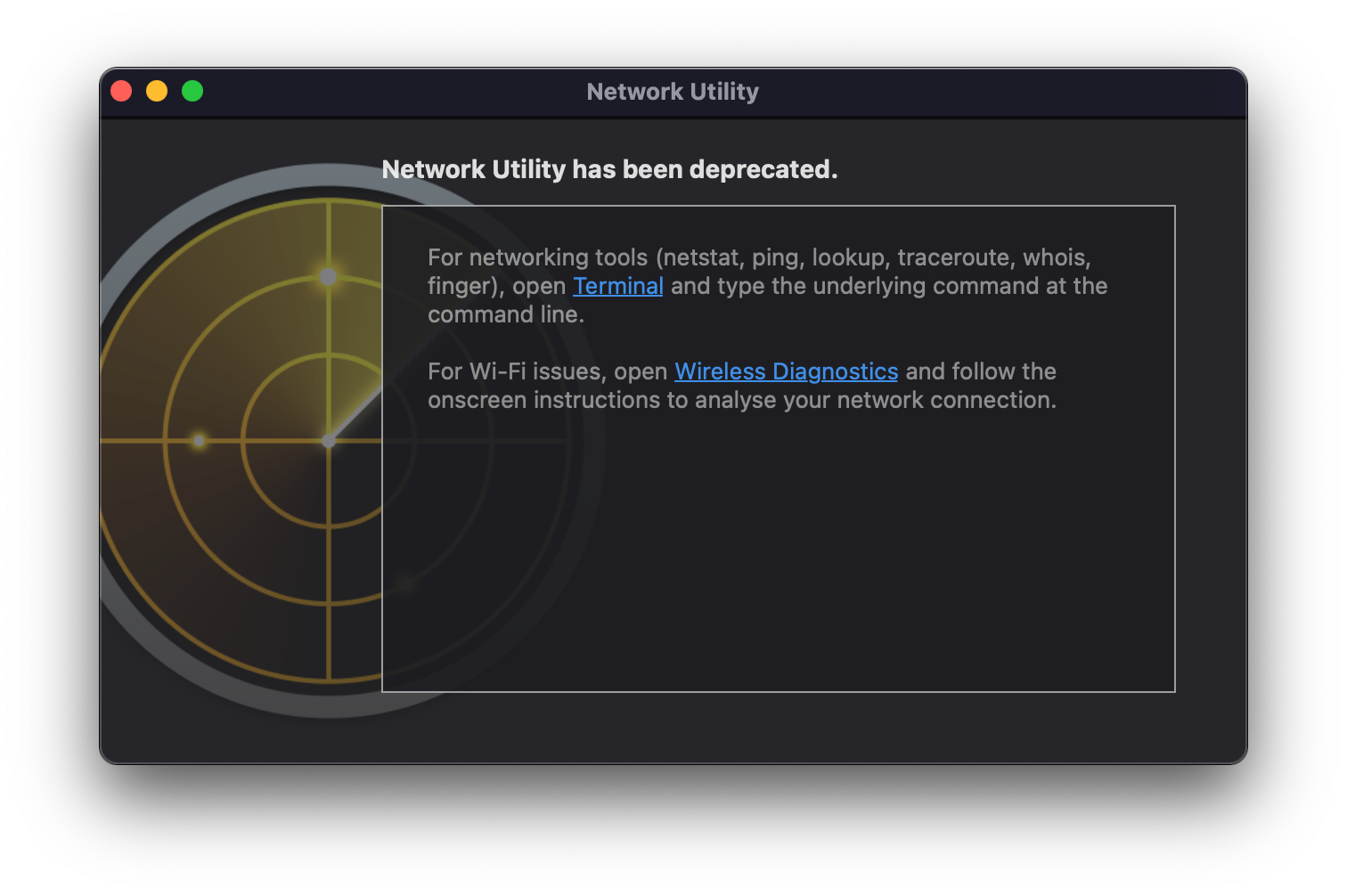

El primero, como ya anunció públicamente macrumors, es que se ha quedado «obsoleta» la aplicación Network Utility, aunque en realidad podemos decir que ya ha dejado de ser funcional por completo.

Network Utility contiene varias herramientas útiles, entre otras Netstat, Ping, Traceroute y Port Scanning.

Apple también ha añadido a Safari una práctica herramienta de rastreo, privacidad y bloqueo que permite a los usuarios ver qué cookies de seguimiento utiliza un sitio web y ha bloqueado Safari. Como se explica aquí, el botón de la barra de herramientas de privacidad abre una ventana emergente con información detallada y acceso a otra serie de elementos emergentes.

![]()

Dado el uso malicioso de las extensiones de forma generalizada en todos los navegadores más populares, la función Web Extensions de macOS Big Sur resultará interesante para los equipos de seguridad. Esta característica permite convertir fácilmente las extensiones existentes de Chrome y Firefox con la herramienta xcrun para utilizarlas con Safari 14. Apple espera aliviar las preocupaciones de seguridad que esta función suscita insistiendo en que las extensiones del navegador deben distribuirse a través de su App Store. También hay nuevos controles de usuario para administrar extensiones en el navegador.

Además, parece que Safari 14 tendrá activada la compatibilidad con HTTP/3 de forma predeterminada. Según las notas de versión de Apple, Big Sur permite la compatibilidad experimental con HTTP/3 en Safari a través de las características experimentales del menú para desarrolladores. Puede activarse en todo el sistema utilizando el siguiente comando de Terminal:

defaults write -g CFNetworkHTTP3Override -int 3

Y ya que hablamos de la línea de comandos, otra de las modificaciones en las funciones de red de macOS 11 se encuentra en la utilidad networksetup utility, /usr/sbin/networksetup. A partir de Big Sur, esta herramienta ya no permitirá que los usuarios estándar modifiquen la configuración de red. Los usuarios estándar podrán activar y desactivar la conexión Wi-Fi y leer los ajustes de red, pero para modificarlos será necesario disponer de nombre de usuario y contraseña de administrador.

Repercusiones para las empresas

En conjunto, estos cambios deberían servir para mejorar la seguridad de la red. La novedad en la herramienta networksetup de la línea de comandos está en consonancia con los permisos que tienen los usuarios estándar en la aplicación “Preferencias del Sistema” y es beneficioso que Apple mantenga la coherencia entre sus herramientas.

Tampoco prevemos un aumento significativo de la superficie de ataque con el incremento de extensiones del navegador, siempre que la App Store de Apple se encargue de controlar y eliminar puntual y eficazmente las que tengan un comportamiento malicioso o abusivo. Por supuesto, en este caso la responsabilidad corresponde a Apple y, teniendo en cuenta el historial de extensiones maliciosas y la cantidad de datos privados y confidenciales que pasan a través de aplicaciones de navegador, quizá los equipos de seguridad corporativa deberían pensar en bloquear la instalación de extensiones mediante un MDM o una herramienta de configuración similar. Respecto a esto, la nueva herramienta de informes de privacidad supone una aportación positiva para Safari 14 en Big Sur.

Finalmente, en cuanto a las funciones de red, la eliminación de la aplicación Network Utility no debería afligir demasiado a los equipos de TI. Probablemente ya utilizan en la línea de comandos los equivalentes de las herramientas que contenía la interfaz gráfica, así que no creemos que la vaya a echar de menos mucha gente.

7. Fiabilidad de los certificados: el certificado raíz no basta

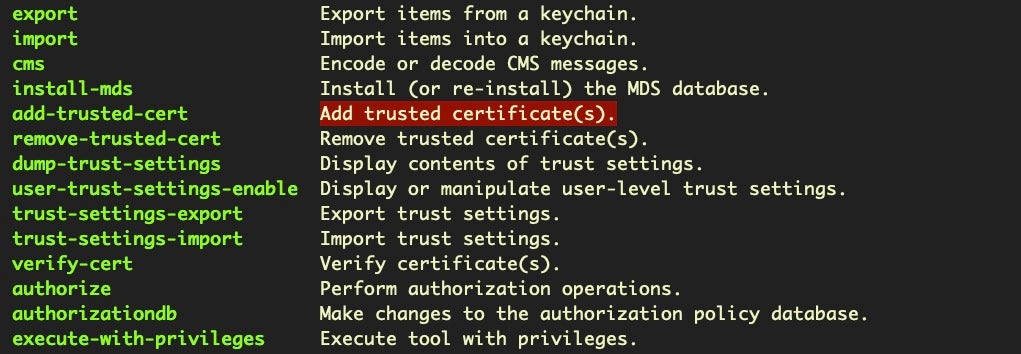

En macOS Catalina y anteriores, la herramienta security de la línea de comandos puede utilizarse, si el usuario efectivo actúa como raíz, para cambiar la configuración de certificados de confianza a través del comando add-trusted-cert tal y como muestra la página man de la herramienta en una instalación Catalina:

En macOS Big Sur ya no será suficiente tener asignado el UID 0 para hacer esta modificación: hará falta confirmación con una contraseña de administrador.

En un acertado reconocimiento al entorno empresarial, Apple permitirá realizar el cambio sin confirmación si la carga de certificado se despliega estando el certificado raíz supervisado por un perfil de configuración.

Repercusiones para las empresas

Este oportuno endurecimiento de la configuración de certificados de confianza puede afectar a su flujo de trabajo si para cambiar la configuración de confianza utiliza la herramienta security de la línea de comandos o procesos privilegiados que llamen a la función SecTrustSettingsSetTrustSettings.

8. Trato preferente para los perfiles de configuración

Ya hace algún tiempo que los perfiles de configuración, que se administran a través de la herramienta profiles de la línea de comandos o el panel Perfiles en Preferencias del Sistema, son objeto de ataques de malware para macOS. Entre los más frecuentes destacan las infecciones de adware diseñadas para manipular la página de inicio del navegador y la configuración de búsqueda, aunque también se han observado otras que configuran ajustes DNS maliciosos. Los perfiles empezaron a ser blanco predilecto del adware después de que Apple decidiera bloquear las preferencias del navegador Safari en versiones anteriores del sistema operativo.

En macOS Big Sur, Apple ha reconocido este uso abusivo de los perfiles y ha elevado las exigencias para su instalación. A menos que el dispositivo esté inscrito en un programa MDM, ahora para instalar un perfil será necesario que el usuario termine de instalarlo manualmente en la aplicación “Preferencias del Sistema”, donde una ventana describirá también el comportamiento real del perfil.

Lo extraño es que para esta acción hay un tiempo máximo de 8 minutos: si el usuario no finaliza la instalación en este intervalo, macOS Big Sur lo eliminará de “Preferencias del Sistema”.

Repercusiones para las empresas

Lo más probable es que su empresa solo utilice perfiles a través de una solución MDM, por lo que seguramente este cambio no afectará a la mayoría. Si por algún motivo programa la instalación de perfiles de forma manual, tendrá que enseñar a sus usuarios a efectuar estos pasos (¡en menos de 8 minutos!).

Aunque no cabe duda de que los creadores de adware y de otros tipos de malware para macOS intentarán hacer un uso malicioso de los perfiles con ingeniería social, lo más posible es que este cambio tenga un impacto positivo para reducir el número de los infractores más peligrosos.

9. Seguridad de aplicaciones: ¿la gran olvidada?

Pese a que la WWDC 2020 está aún muy lejos de su conclusión, no se ha anunciado —ni mencionado siquiera— que Apple vaya a modificar su estrategia de seguridad de aplicaciones en macOS 11. Habiendo tantos cambios estructurales en torno a la seguridad, posiblemente los equipos de seguridad empresarial esperaban novedades importantes, pero de momento están por verse.

En macOS 11, parece que Apple seguirá confiando en el modelo de macOS 10.x, un modelo que, si bien ha evolucionado poco a poco con los años, todavía se mantiene ligeramente por detrás del sector con el uso de firmas estáticas para bloquear y detectar. El modelo de seguridad de aplicaciones continúa más o menos basado en lo siguiente:

- Protección: codiseño, certificación y comprobación de las directivas del sistema mediante Gatekeeper

- Detección: bloqueo de malware mediante reglas Yara estáticas en XProtect

- Eliminación: eliminación de malware conocido mediante firmas de detección estáticas en MRT.app

Repercusiones para las empresas

Aunque es loable que Apple preste tanta atención a la seguridad —y algunos de los cambios en Big Sur son más que bienvenidos—, curiosamente adolece de cierta falta de realismo en algunos aspectos. Hasta Windows tiene ahora algún tipo rudimentario de detección de comportamientos y la confianza que Apple deposita en su triunvirato de Gatekeeper, XProtect y MRT.app empieza a parecer un poco obsoleta.

Gatekeeper y la certificación de aplicaciones se debilitan ante las sencillas tácticas de ingeniería social que los agresores empezaron a utilizar con la 10.14 y que no han hecho más que mejorar. Las reglas Yara estáticas se basan en el malware que Apple ya conoce (es decir, hace falta que se infecte un usuario o una empresa para que Apple pueda actualizar las firmas) y MRT.app solo se ejecuta si está actualizada, cuando el usuario inicia sesión o al reiniciar el Mac, lo que significa que es inútil la mayor parte del tiempo que se utiliza realmente del ordenador.

Además, los equipos de seguridad corporativa no tienen visibilidad de qué hace o ha hecho ninguna de estas herramientas. En la última iteración de macOS, a pesar de su nombre nuevo, su nuevo número de versión y sus muchas características nuevas, sigue siendo muy necesario proteger los Mac con una plataforma de seguridad basada en el comportamiento capaz de detectar, proteger e informar de la actividad maliciosa, ya sea conocida o desconocida.

Conclusión

A la WWDC 2020 aún le quedan unos días por delante, así que actualizaremos esta publicación a la luz de cualquier novedad que se produzca durante el resto de la semana. Por lo que hemos visto hasta ahora, macOS 11 pinta bien y los cambios anunciados nos parecen positivos. La mayoría de ellos ayudarán a su equipo de seguridad a mejorar la protección de su parque macOS con apenas unas cuantas modificaciones en sus flujos de trabajo.