Ha llegado ese momento otra vez. Las pruebas correspondientes a ATT&CK Evaluations de MITRE Engenuity 2021 han extraído sus conclusiones, y los especialistas en tecnología de todo el mundo esperan ansiosamente los resultados. En SentinelOne, seguimos siendo entusiastas partidarios del trabajo que MITRE Engenuity está realizando para definir meticulosamente y ampliar continuamente un idioma común de ciberseguridad que describa la manera de actuar de los ciberadversarios. Esto es importante para usted porque las evaluaciones ATT&CK son un aglutinador y un multiplicador de fuerzas para las personas en primera línea de la seguridad que trabajan sin descanso para defender su infraestructura y activos de adversarios sin escrúpulos que buscan dinero fácil, causar estragos o robar el trabajo de una vida. Cuando los proveedores utilizan ATT&CK Evaluations… No, un momento… Cuando los proveedores adoptan plenamente ATT&CK Evaluations, sus ofertas tienen el potencial de defender y responder de forma más fácil, rápida y eficaz.

CISO, analistas de SOC y arquitectos, esta publicación es para ustedes. Se trata de la explicación de SentinelOne sobre las ATT&CK Evaluations 2021, lo que significa para su empresa, y cómo puede implementarlas para comprender y utilizar mejor las herramientas de seguridad a su disposición.

¿Qué es el marco ATT&CK?

En ajedrez, hay tres fases tácticas del juego: apertura, medio juego y final. Dentro de cada fase del juego, se emplean múltiples movimientos para avanzar de una fase a la siguiente. Los jugadores de niveles distintos emplearán técnicas con un nivel de sofisticación diferente en el desarrollo de su estrategia para conseguir el jaque mate.

En el mundo real, nos enfrentamos a adversarios, y cada uno de ellos juega su partida de ajedrez de forma un poco distinta. Todos utilizan herramientas. Desarrollan metodologías y estrategias para conseguir objetivos. Desarrollan comportamientos legítimos y atípicos para crear para crear entramados de ataque diferentes. Y todos saben lo que van buscando.

Las evaluaciones ATT&CK Evaluations constituyen una forma de describir la forma y las razones de lo que hacen. El marco ATT&CK Evaluations «es una base de conocimiento curado y un modelo de comportamiento de los ciberadversarios que refleja las distintas fases del ciclo de vida del ataque de un adversario y las plataformas conocidas contra las que dirigen sus objetivos». Su objetivo es servir de lenguaje común cuyos componentes se utilicen en interminables combinaciones para describir cómo operan los ciberdelincuentes.

Vamos a explicarlo. El primer concepto clave es fases. Un adversario lleva a cabo varias fases para conseguir un objetivo. Ejemplo genérico:

Acceso inicial → descubrimiento → movimiento lateral → recopilación → filtración

En este ejemplo lineal, la estrategia última del adversario (su objetivo) es apoderarse de sus datos. Podemos describir su metodología de ataque en 5 fases tácticas, donde la fase 1 es el acceso inicial y la 5, la filtración. Las evaluaciones ATT&CK Evaluations de MITRE Engenuity constan en la actualidad de 14 tácticas tal y como se observa en el eje X de la herramienta MITRE ATT&CK® Navigator – Enterprise (sugerencia: haga clic en «Create New Layer» [Crear nueva capa] y después en «Enterprise» [Empresas]).

El segundo concepto clave de la cita anterior es comportamientos. Los comportamientos son los movimientos que los ciberdelincuentes utilizan contra usted en cada etapa del camino. Los comportamientos son técnicas que emplean dentro de cada fase táctica. Por ejemplo, para conseguir el acceso inicial (táctica n.º1), el adversario puede enviar un mensaje de phishing con un enlace a un sitio web comprometido que aprovecha una vulnerabilidad sin parche del navegador. El marco ATT&CK en la actualidad está compuesto por más de 200 técnicas (eje Y de la herramienta Navigator) organizadas en 14 tácticas.

El siguiente nivel es el de los procedimientos que utilizan los adversarios. Los procedimientos son los mecanismos finales dentro de cada técnica.

Por lo tanto, el objetivo último requiere una táctica inicial con una o varias técnicas, seguida de otra táctica con sus técnicas, y así sucesivamente, hasta que el adversario consigue su objetivo. Esta estratificación de tácticas generales hasta los procedimientos específicos es donde obtenemos TTP: Táctica, Técnica, Procedimiento.

¿Por qué son importantes las evaluaciones de ATT&CK Evaluations de MITRE Engenuity?

Las emulaciones de ATT&CK Evaluations de MITRE Engenuity están creadas para imitar las técnicas, tácticas y procedimientos conocidos de un adversario y se realizan en un entorno de laboratorio controlado para determinar la eficacia de cada producto del proveedor participante. Según MITRE Engenuity,

«Las evaluaciones (ATT&CK) utilizan emulación de adversarios, que no es sino una forma de realizar pruebas ‘al estilo’ de un adversario específico. Esto nos permite seleccionar un subconjunto relevante de técnicas ATT&CK para probar. Para generar nuestros planes de emulación, utilizamos informes de inteligencia sobre amenazas públicos, asociamos la información ATT&CK y, a continuación, determinamos la manera de replicar los comportamientos».

El objetivo es armar un ataque lógico completo que pase por todas las fases de un ataque amplio y con éxito, desde el compromiso inicial a la persistencia, movimiento lateral, filtración de datos etc.

El marco ATT&CK aporta un léxico común a los interesados, responsables de la ciberseguridad y proveedores, para ayudarnos a aplicar inteligencia a las operaciones de ciberseguridad.

Las ventajas principales son tres:

- Conseguimos información sobre el plan de juego del adversario en términos de combinaciones de tácticas y técnicas.

- Podemos comunicar claramente la naturaleza exacta de una amenaza y responder más rápidamente con más datos.

- Cuando conocemos quiénes son nuestros adversarios habituales y cómo nos atacan, podemos diseñar proactivamente defensas para neutralizarlos.

MITRE Engenuity recuerda que se trata de un «modelo de adversario de nivel medio», es decir, ni demasiado generalizado ni demasiado específico. Los modelos de alto nivel, como Cyber Kill Chain® de Lockheed Martin ilustran los objetivos de los adversarios, pero no son específicos en cuanto a la forma de conseguir los objetivos. Por el contrario, las bases de datos de exploits y malware definen las «piezas» de indicadores de peligro en un rompecabezas gigante, pero no están necesariamente conectadas al uso que hacen de ellas los ciberdelincuentes, ni identifican periódicamente quiénes son los atacantes. El modelo TTP de MITRE Engenuity es ese término medio por el que las tácticas son los objetivos intermedios escalonados y las técnicas representan de qué forma se consigue cada táctica.

ATT&CK Evaluations 2021

Desde que MITRE Engenuity colabora con proveedores durante las evaluaciones, MITRE Engenuity es realmente el equipo rojo (seguridad ofensiva), mientras que el proveedor que facilita la detección y respuesta a MITRE Engenuity es el equipo azul (seguridad defensiva). El resultado es un «equipo morado» que ayuda a probar los controles de seguridad en tiempo real mediante la emulación del tipo de enfoque que es probable que utilicen los intrusos en un ataque real basado en las técnicas, tácticas y procedimientos observados en circulación.

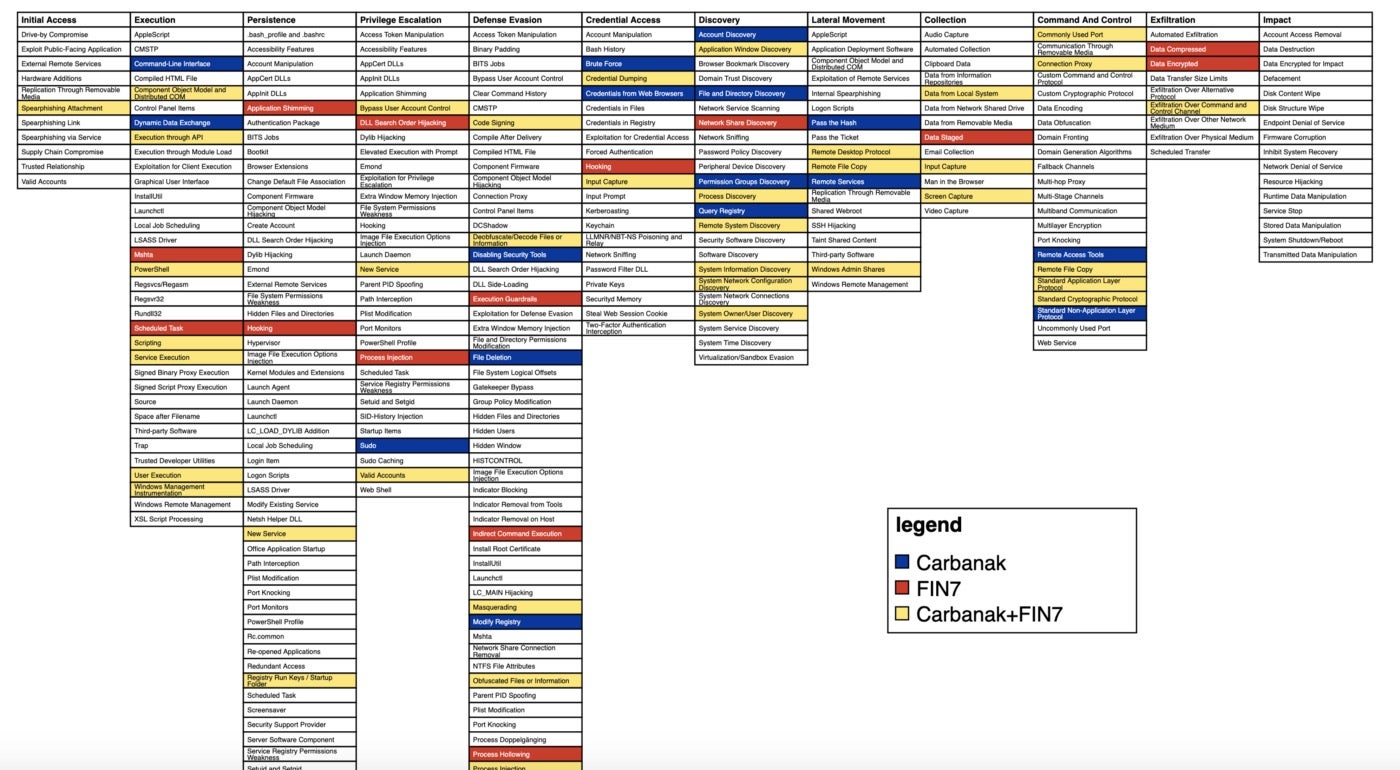

Mientras que la evaluación ATT&CK Evaluation 2019 (el primer año que se realizaron pruebas) se basó en APT3 (Gothic Panda), y la evaluación de ATT&CK Evaluation 2020 en tácticas, técnicas y procedimientos asociadas a APT29 (Cozy Bear), las evaluaciones de este año se centran en la emulación de los grupos de amenazas financieras Carbanak y FIN7.

Tanto Carbanak como FIN7 tienen un historial bien documentado de impacto generalizado. Carbanak se asocia al robo de un total de 900 millones de dólares de bancos y más de mil clientes particulares. A FIN7 se le atribuye el robo de más de 15 millones de registros de tarjetas de crédito de clientes de víctimas repartidas por todo el mundo. El principal objetivo detrás de las actividades maliciosas es robar activos financieros de las empresas, como información de tarjetas de crédito o conseguir acceso a datos financieros a través de ordenadores de empleados de departamentos financieros para realizar transferencias bancarias a cuentas en paraísos fiscales.

Estos números representan solo lo que conocemos. Muchos incidentes no se denuncian.

Calidad de detección

ATT&CK no califica el rendimiento de los proveedores. En lugar de eso, la evaluación se centra en el número de detecciones que se produjeron a medida que se avanza por cada fase. Durante muchos años, SentinelOne ha puesto de relieve lo que refleja MITRE Engenuity en su guía de evaluación; no toda detección es de la misma calidad. Está bien claro que mientras que una detección de «Telemetría» representa datos mínimamente procesados relacionados con el comportamiento de un adversario, en el otro extremo del espectro de calidad, una detección de «Técnica» cuenta con abundante información y orienta al analista de un vistazo. Las detecciones sistemáticas basadas en técnicas son ideales para las empresas que desean aprovechar mejor sus herramientas.

Más información sobre los tipos de detección:

- Tácticas y técnicas: estas son las detecciones de mayor calidad realizadas por herramientas. Las tácticas ofrecen a los analistas la «intención de la actividad» (¿por qué están haciendo esto? ¿Qué intentan conseguir?). Las técnicas proporcionan a los analistas «información sobre cómo se llevó a cabo la acción o ayudó a responder la pregunta, ¿qué ocurrió?».

- Generales y telemetría: estas son detecciones de mucha menor calidad y más simples por naturaleza. Por sí mismas, las detecciones generales y las detecciones de telemetría proporcionan menos contexto a los analistas y pueden considerarse como datos en bruto. Tenga en cuenta que cuando a los proveedores se les otorga una técnica, a menudo reciben también una telemetría. Sin embargo, cuando solo se otorga una telemetría simple (debido a la incapacidad de la herramienta de correlacionar suficientes puntos de datos), esto no va acompañado de la técnica más sofisticada.

- Cambio de configuración y retardada: estos son modificadores de pruebas: Un cambio de configuración indica cuando un proveedor «retocó» su configuración en mitad de la prueba. Retardada indica que una detección no estuvo inmediatamente disponible para los supervisores de las pruebas debido a un retraso en el proceso.

Las evaluaciones de ATT&CK Evaluations 2021 también presentaron dos avances importantes: las pruebas de entornos Linux, así como la incorporación de las pruebas de protección.

La publicación de los resultados finales está prevista para el 20 de abril de 2021. Hasta entonces, vamos a esperar. ¿A alguien le apetece una partida de ajedrez?

¿Cómo pueden los CISO interpretar el posicionamiento de proveedores y comprender los resultados?

Como CISO, navegar por las posiciones de varios proveedores puede ser realmente complicado. A continuación incluimos algunos consejos:

- Tenga cuidado con los fallos de detección, retrasos y cambios de configuración excesivos

Los proveedores tienen muchos fallos de detección… Ya está todo dicho. Los proveedores que tienen muchos retrasos consiguen el mérito por detecciones utilizando métodos por lo general fuera del flujo de trabajo normal de la herramienta, lo que significa que su equipo tendrá que hacer lo mismo. Los proveedores con muchos cambios de configuración sentían la necesidad de modificar sus capacidades de detección en mitad de la prueba. Intente saber si estos cambios son comprensibles o si la prueba estaba siendo manipulada. - Tenga cuidado con las cifras altas de telemetría y bajas de técnicas

Los proveedores que pregonan sus grandes números de telemetría sin muchas técnicas tienen una herramienta que no automatiza la correlación de eventos, lo que significa que su equipo tiene que hacerlo manualmente o se producirán importantes retrasos y falta de precisión al establecer las conclusiones. Un retraso aquí lleva a retrasos en la respuesta y en última instancia a un mayor riesgo. - Tenga cuidado con los proveedores que inventan sus propios sistemas de puntuación

Hemos visto muchos proveedores que ocultan resultados deficientes con estadísticas y cifras que les hacen parecer mejores cuando, en realidad, son un completo sinsentido. Estadísticas como «Contexto por alerta» y «100 % de detección» (cuando claramente hubo fallos de detección) no tienen sentido. Lea la letra pequeña.

Y cuando se trata de arquitecturas de productos, los CISO encontrarán estos principios centrados en el producto compatibles con el espíritu de los objetivos de MITRE Engenuity:

- La visibilidad y la cobertura de EDR son elementos esenciales

La base de una solución EDR de alta calidad reside en su capacidad para consumir y correlacionar datos a escala de una forma económica aprovechando el poder de la nube. Debe capturarse toda la información pertinente (con pocos o ningún fallo) para ofrecer una amplia visibilidad al equipo de operaciones de seguridad. Los datos, concretamente la captura de todos los eventos, constituyen el pilar fundamental de una solución EDR y debería considerarse elemento esencial y una métrica de MITRE Engenuity clave. - El contexto y la correlación creados por máquina son indispensables

La correlación es el proceso de crear relaciones entre puntos de datos atómicos. Es preferible que la correlación la realice una máquina y a velocidad de máquina, por lo que los analistas no tienen que unir datos manualmente y perder un tiempo precioso. Además, esta correlación debería estar accesible en su contexto original durante largos períodos de tiempo en caso de que fuera necesaria. - La consolidación de alertas de consola es fundamental

Más indicios y menos ruido es un desafío para el SOC y los equipos modernos de respuesta a incidentes, que se enfrentan a una sobrecarga de información. En lugar de recibir alertas de cada elemento de telemetría dentro de un incidente y provocar la fatiga de un equipo de SOC ya de por sí sobrecargado, asegúrese de que la solución agrupa automáticamente los puntos de datos en alertas consolidadas. Lo ideal es que una solución pueda correlacionar actividad relacionada en alertas unificadas para proporcionar detalles a nivel de campañas. Esto reduce la cantidad de esfuerzo manual necesario, ayuda a evitar la sobrecarga de alertas y reduce de manera importante el obstáculo de las competencias para responder a las alertas. Todo esto se traduce a mejores resultados del SOC en forma de tiempo de contención más cortos y una reducción general de los tiempos de respuesta.

¿Cómo pueden los CISO aprovechar el marco ATT&CK en su empresa?

Los CISO y los equipos de seguridad pueden utilizar las siguientes prácticas recomendadas para mejorar su estado de seguridad:

- Planificar una estrategia de ciberseguridad: utilice ATT&CK para planificar su estrategia de ciberseguridad. Construya sus defensas para contrarrestar las técnicas conocidas que se utilizan contra su tipo de organización y equípese con supervisión de seguridad para detectar pruebas de técnicas de ATT&CK en su red.

- Ejecute planes de emulación de adversarios: utilice los planes de emulación de adversarios de ATT&CK para mejorar el rendimiento del equipo rojo. Los equipos rojos pueden desarrollar y desplegar un enfoque coherente y muy organizado para definir las tácticas y técnicas de amenazas específicas y, a continuación, evaluar lógicamente su entorno para ver si las defensas funcionan como se esperaba.

- Identifique fallos en las defensas: las matrices de ATT&CK pueden ayudar a los equipos azules a comprender mejor los componentes de un ciberataque potencial o en curso para identificar deficiencias en las defensas e implementar las soluciones necesarias para corregirlas. Los documentos de ATT&CK sugerían controles de reparación y compensación para las técnicas a las que es más susceptible.

- Integre inteligencia sobre amenazas: ATT&CK puede integrar eficazmente su inteligencia sobre amenazas en las operaciones de ciberdefensa. Las amenazas pueden asociarse a las técnicas de atacantes específicos para saber si hay deficiencias, determinar el riesgo y desarrollar un plan de implementación para resolverlas.

Conclusión

Las evaluaciones ATT&CK Evaluations de MITRE Engenuity continúan su historial ejemplar impulsando el sector de la seguridad y aportando la tan necesaria visibilidad y las pruebas independientes al espacio EDR. Como líder o profesional de seguridad, es importante que supere el simple juego de las cifras para examinar de forma global qué proveedores pueden ofrecer alta visibilidad y detecciones de alta calidad, mientras reducen la carga de trabajo de su equipo de seguridad.

En breve plazo estaremos encantados de anunciar los detalles de la participación de SentinelOne en las evaluaciones de ATT&CK 2021 de MITRE Engenuity, y publicaremos los resultados cuando estén disponibles. Mientras tanto, si desea obtener más información sobre cómo la plataforma Singularity de SentinelOne pueden ayudar a su empresa a conseguir estos objetivos, póngase en contacto con nosotros para solicitar más detalles o una demostración gratuita.