Lo bueno

Aplaudimos a la ciberpolicía rumana por haber arrestado esta semana a una banda de delincuentes que pretendía atacar hospitales con el célebre ransomware Locky, entre otros delitos. La Dirección de Investigación del Crimen Organizado y el Terrorismo (DIICOT, por sus siglas en rumano) llevó a cabo una redada en varias viviendas de Rumanía y Moldavia y detuvo a cuatro personas presuntamente implicadas que se hacían llamar «PentaGuard».

Además de poner vidas en peligro atentando contra servicios sanitarios, la banda «PentaGuard» también era sospechosa de comprometer y suplantar sitios web pertenecientes al gobierno y a otros organismos públicos, servicios financieros e instituciones de enseñanza.

Lo malo

«This is why we can’t have nice things» (Por eso no podemos tener cosas bonitas) es uno de esos memes que ahora parecen estar en todas partes. Aquí resulta especialmente atinado para describir las actividades de Winnti, un grupo de hackers avanzados que dirigen ataques sofisticados de malware contra desarrolladores de videojuegos. A primera vista, cabría pensar que se trata de un extraño objetivo para un malware cuya creación exige considerables conocimientos y esfuerzo y que corre el riesgo de «quemarse» (es decir, ser conocido por las soluciones de seguridad) poco después de su primer uso. Normalmente, estos recursos solo se emplean contra empresas u organizaciones importantes cuando los autores de la amenaza saben que la recompensa superará con creces los costes y que obtendrán una rentabilidad garantizada.

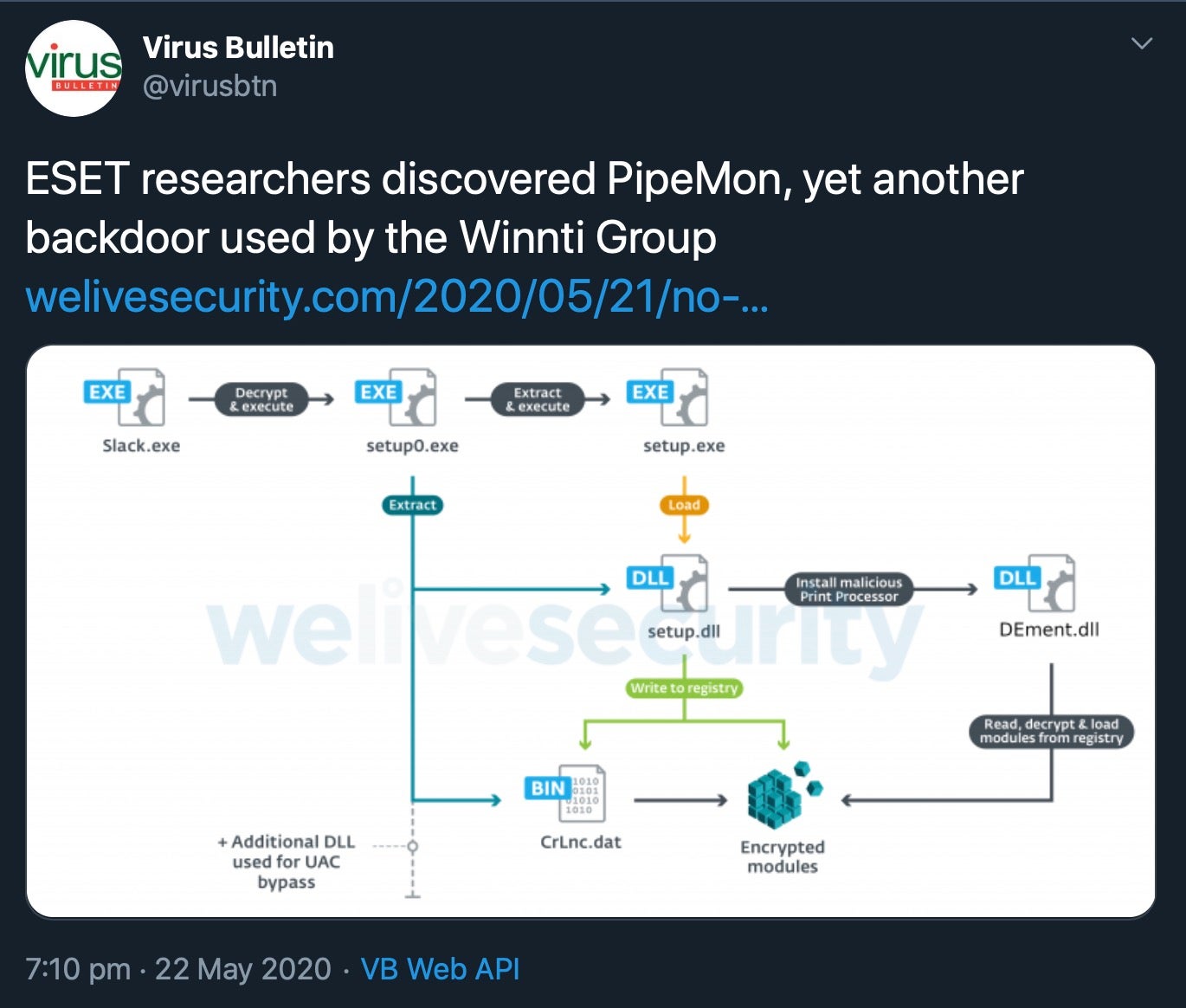

Sin embargo, Winnti tiene todo un historial a este respecto y los datos de esta semana indican que el malware, que persiste a través de los controladores de impresora de Windows ejecutados al arrancar, no solo puede utilizarse como parte de un ataque a la cadena de suministro, sino también para manipular lucrativamente la moneda virtual del juego. Como apuntó con perspicacia un comentarista del foro, las grandes plataformas online multijugador tienen una base de instalación de cientos de millones de usuarios, ejecutan software con privilegios muy elevados e implementan actualizaciones forzosas o automáticas que los usuarios rara vez, por no decir nunca, examinan. Desde el punto de vista de un autor de malware o del creador de una red de bots, ¿qué más se puede pedir?

El nuevo malware de Winnti utiliza un innovador troyano de puerta trasera denominado PipeMon por las numerosas «tuberías» (pipes, en inglés) que utilizan sus módulos para comunicarse entre sí. Se ha comprobado que el propio PipeMon se instala con un certificado de firma legítimo de Windows robado a Nfinity Games en un ataque de 2018. A pesar del tiempo transcurrido desde entonces, el certificado de firma de código robado no se ha revocado todavía.

Lo feo

Ha llegado el momento de revelar las noticias más feas de la semana y empezamos por EasyJet, la compañía aérea británica. Esta semana ha salido a la luz la filtración de las direcciones de correo electrónico y los datos de viaje de aproximadamente 9 millones de clientes de la aerolínea más grande de Reino Unido. Esta fuga de datos también expuso la información de las tarjetas de crédito de unos 2208 clientes, lo que induce a pensar que los ciberdelincuentes hicieron un negocio redondo. EasyJet asegura que ha cumplido con la reglamentación local y que todos los clientes afectados recibirán la correspondiente notificación antes del 26 de mayo. A la luz de esta filtración, los clientes de EasyJet deberían permanecer especialmente alerta a los mensajes de correo electrónico de phishing y examinar con detenimiento los extractos de sus tarjetas de crédito por si hubiera signos de transacciones fraudulentas.

Credit: Getty

Credit: Getty

Home Chef, especialista en comida a domicilio, ha sido la última empresa en confirmar esta semana una fuga de datos anunciada antes por ShinyHunters, un traficante de datos en la red oscura hasta ahora desconocido. En varios foros de ciberdelincuentes, el grupo ha informado de importantes filtraciones de datos realizadas en mayo, pero algunas de estas fugas han demostrado ser de poco valor. Por ejemplo, la revelación de que tiene 500 GB de código fuente de Microsoft ha sido recibida con escepticismo porque la muestra de 1 GB que distribuyó públicamente resultó ser solo material cuya difusión estaba ya prevista.

Sin embargo, Home Chef y una larga lista de sitios web de renombre han empezado a corroborar la versión de ShinyHunters. Los investigadores sospechan que la súbita aparición de ShinyHunters como «gran figura» del turbio mundo del tráfico ilegal de datos demuestra que se trata de un operador experimentado probando una nueva identidad. Sea como sea, sin duda las filtraciones servirán para redoblar la preocupación de los clientes afectados y provocar un daño lamentable a la reputación de las organizaciones agredidas.